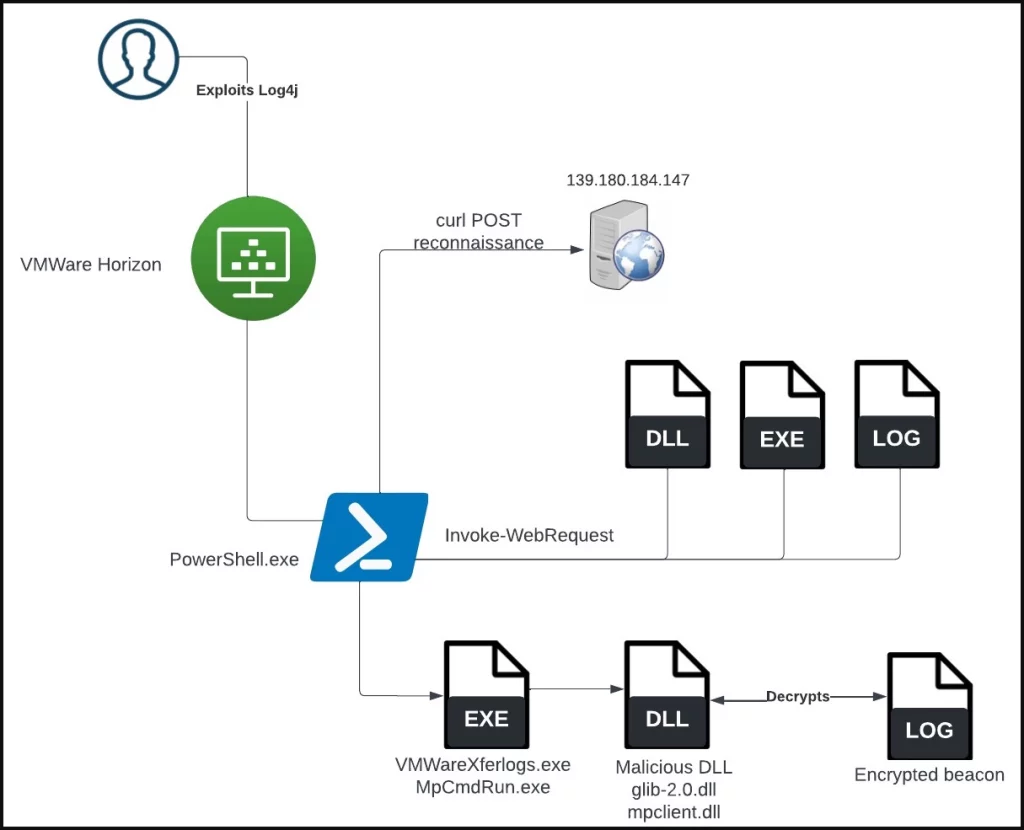

LockBit 3.0 ランサムウェアを作成している攻撃者は、Windows Defenderのコマンドラインツールである正規の「MpCmdRun.exe」を悪用し、本ツールが使用する「mpclient.dll」を改変したものを優先してロードするよう設定変更します。

実行されたコードは、暗号化された Cobalt Strike ペイロードを「c0000015.log」ファイルからロードして復号化します。これは、攻撃の初期段階から他の 2 つのファイルとともにドロップされます。

一般的なセキュリティソフトであれば、正規の「MpCmdRun.exe」の実行であるためバイパスしてしまう可能性があり、またWindows Defenderのみを利用しているユーザーは、マイクロソフトが、改変されたmpclient.dllのサイドローディングを防止するまでの間、LockBit ランサムウェアの活動を許してしまうことになります。

プロアクティブ型セキュリティ製品であるPC Matic(法人版/個人版)では、マルウェア分析官により、デジタルフォレンジックを経ていないmpclient.dllは、もちろん標準拒否設定にてローディングが阻止されるため、このテクニックを利用した LockBit 3.0 による影響を受けることはありません。

また、Cobalt Strike ペイロードを「c0000015.log」ファイルからロードして復号化するステップにおいても、未認証の複合化処理は標準拒否されているため、ペイロード自身が復元されることはありません。二重の阻止ができていることになります。

アプリケーション・ホワイトリスト方式は、アメリカ連邦政府の政府調達要件にて、政府での運用基準に準拠したNIST CMMC Level5を個人・法人にも提供し、あらゆる脅威からプロアクティブ方式で防御します。そして通常利用においては、既存セキュリティソフトと変わらぬ運用性を持ちます。

元記事:LockBit ransomware abuses Windows Defender to load Cobalt Strike