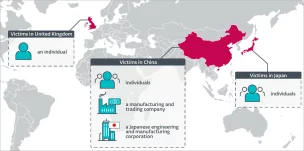

中国政府に支援されている高度な脅威アクター「Blackwood」は、中国、日本、英国の企業や個人に対するサイバースパイ攻撃に NSPX30 と呼ばれる高度なスパイウェアを使用して、WPS Officeの正規更新メカニズムをハイジャックしマルウェアを配信しました。

NSPX30 はマルチステージ アーキテクチャを特徴としており、ドロッパー、広範な UAC バイパス機能を備えた DLL インストーラー、ローダー、オーケストレーター、バックドアなどのコンポーネントが含まれて、それぞれに独自のプラグイン セットが含まれている汎用性が高い攻撃ツールです。

更にNSPX30 は、インフラストラクチャを隠すパケット傍受機能を備え、秘密裏に動作できるようにするなど、従来のセキュリティソフトに対し、大きな技術的優位性があります。また、検出を回避するために中国製のマルウェア対策ツールのホワイトリストに追加するメカニズムも備えています。

NSPX30 の主な機能は、ファイル、スクリーンショット、キー押下、ハードウェアおよびネットワーク データ、資格情報などの情報を侵害したシステムから収集可能です。

感染の初期ステージでは、各アプリケーションのプラグイン機能を用いてRsStub.exeというマルウェアを実行します。未知のバイナリー形式ファイルをひとまず実行許可する従来のセキュリティソフトでは防御できず、更にセキュリティソフトをバイパスする機能をこのマルウェアは有しています。このため各AVベンダーは、シグネチャー対応が遅れる可能性があります。

PC Maticは、マルウェア分析官による動的・静的な多面的監査を経た上で、善良と認定されたアプリケーションのみ実行可能な、アプリケーション・ホワイトリスティング方式を採用しています。

同方式は、アメリカ政府 国防総省やサイバーセキュリティ関連省庁が、マルウェアやランサムウェア対策として強く推奨しており、次世代のセキュリティ保護フレームワークである、「ゼロトラスト・セキュリティモデル」に準拠しています。

マルウェアに影響されないよう新しい技術で保護に努めましょう。

引用元:Blackwood hackers hijack WPS Office update to install malware