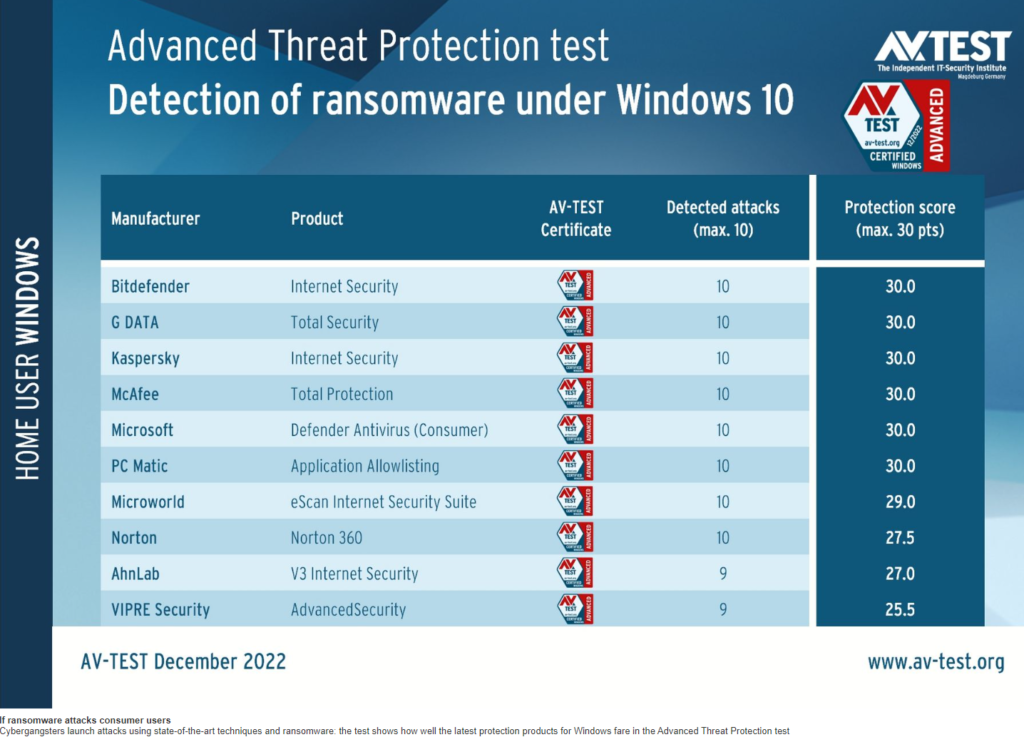

2~3か月間隔で不定期に実施される任意試験の「最新ランサムウェア検体防御試験」にて、またもPC Maticのアプリケーション・ホワイトリスティング方式エンジンは、TOPスコアを獲得しました。ランサムウェア防御力に自信のある24のAVエンジンが試験に挑み、13のAVエンジンがトップスコアを獲得しました。

今回は、MITRE ATT&CK®に登録・公開された10の最新の攻撃シナリオによって試験が実施されました。特筆すべきは、「.Net Reflective Assembly loading」など、Cobalt Strike、Cuba、または Lazarus からの攻撃で基本的な形で使用される手法が試験されたことです。「.Net Dynamic P/Invoke」や「AMSI Bypass」という手法も人気ですが、最近のランサムウェアによる攻撃は、一度攻撃が成功すると、情報スティーラー型にて情報が漏洩された後にシステムは暗号化され、ファイル暗号化の復元に成功してもAPTグループによるネット上での脅迫行為は続きます。

今回の試験で採用された特筆すべき最新の攻撃手法

.Net Reflective Assemblyのロード: マルウェアのコードを難読化するために、典型的な手法として、実行時に反射的に読み込むことがあります。反射的にロードすることで、プロセスのメモリに直接ペイロード(実行可能なマルウェア コード)を割り当てて実行したり、スレッドやプロセスを作成したりすることができます。.Netでは、Assembly.Loadを使用してアセンブリをロードすることが可能です。

この例では、暗号化されたアセンブリが保存され、ランサムウェアが実装されています。 ハードドライブにイメージを作成することなく、実行時に復号化、ロード、および実行されます。

.Net Dynamic P/Invoke: .Netはアンマネージコード(.Netに指定されていないコード)を実行することができ、これを使用して標準のWindows APIコールを開始することができます。これにより、.Netで提供されていない特定の動作を実装することができます。これは通常、プラットフォームのInvoke(P/Invoke)を使用することで実現されます。P/Invoke が静的に使用されない場合、ライブラリは実行時に動的にロードされ、ライブラリに含まれる関数はメモリ アドレスを介して呼び出されます。その過程で、セキュリティプログラムからの検出を回避するため、その使用は難読化されます。

この例では、Dynamic P/Invokeを使用してAPI関数(VirtualAlloc、CreateThread)を呼び出し、暗号化され反射するランサムウェアをメモリ上にロードして実行します。

AMSI バイパス: AMSI(Antimalware Scan Interface)は、Microsoft社が提供するスキャンAPIで、ウイルス対策ソリューションでも使用することができます。そのタスクの一部は、スクリプト エンジンによって実行される前にスクリプト データをスキャンすることです。しかし、攻撃者はプロセス内のインターフェイス機能を操作して、AMSI 機能を妨害することができます。

原文:Fending off Ransomware even Against State-of-the-art Attack Techniques (2023/5/2発表)

結論

これらのランサムウェア検体は、最新といっても10日~数週間経過した検体データです。ブラックリスト+ヒューリスティック方式のエンジンであっても、業界内で既知であるため防御できないのは少し問題ではないでしょうか。AMSIの回避を許してしまうのは本当に残念です。

2022年は、1460億個ものマルウェアが検出され、9割以上が24時間以内に再検出されない時代です。迅速にシグネチャー更新をしなければマルウェアに対する防御は困難です。すべてのAVエンジンが100%検出される時代が訪れることは、モグラたたき型のブラックリスト方式では既に限界です。EDRによって復元力があっても、情報スティーラー+ランサムウェアが組み合わせられたサイバー攻撃が主流となった今、社内システムを復旧したところで盗まれた情報による恐喝は続きます。

可能な限り盗まれない仕組みとして、アメリカ合衆国政府は政府機関向けにアプリケーション・ホワイトリスティング方式を採用し、社会インフラを支える民間企業へも採用を働きかけています。オーストラリア政府も米国連邦政府と同じ基準を採用しており、今後NATO加盟国では、アプリケーション・ホワイトリスティング方式が政府機関での保護方式として基準になっていくと推測しています。