現代のサイバーセキュリティは、常に進化し、適応していく必要があるプロセスです。マルウェアやその他のデジタル脅威は常に変化し、改善されていくため、サイバーセキュリティへの取り組み、プロセス、技術も改善が必要ですし、特に大規模な企業組織を保護する際には、いくつもの層状のセキュリティアプローチを活用しなければなりません。多くの組織やサイバーセキュリティシステムとその技術は、セキュリティ目標を達成するためにサイバーキルチェーンを活用しています。

個人であれ企業の代表であれ、サイバーキルチェーンとは何か、その仕組み、そしてサイバーセキュリティのアプローチと実践に導入することのメリットを知る必要があります。

サイバーキルチェーンの説明

非常に簡単に言うと、サイバーキルチェーンモデルは、組織があらゆる種類のサイバー脅威を追跡、理解、予測、阻止するための適応モデルとステップ・バイ・ステッププロセスです。「サイバーキルチェーン」という言葉は、軍事用語の「キルチェーン」に由来しており、目標の準備、攻撃、破壊に必要な一連のステージやステップを意味します。

実際、サイバーキルチェーンというコンセプトは、2011年にロッキード・マーチン社によって開発されました。当時も今も、サイバーキルチェーンは、組織がサイバー攻撃を予測し、阻止するために、一般的なサイバー攻撃で使用されるさまざまなステップの概要を示すのに役立っています。さらに重要なことは、サイバーキルチェーンによって、組織がどの段階または領域を保護し、攻撃者を最も頻繁に阻止すべきかを判断することができるということです。

なお、サイバーキルチェーンは、サイバーセキュリティのチームや技術が運用する方法論ではありません。サイバー攻撃者が目的を達成するために使用する、仮想的な一連のステップです。理論的には、攻撃者が情報や金銭を獲得するために使用する手順をよりよく理解することで、セキュリティチームはより効果的に攻撃者を阻止することができるようになります。

サイバーキルチェーンは、高度な持続的脅威(APT)など、より巧妙なサイバー攻撃から組織を保護するためのものです。APTは、標的の監視や攻撃の事前準備に多くの時間を費やすことが多いため、その対策は特に重要です。

サイバーセキュリティにおけるサイバーキルチェーンの役割

サイバーキルチェーンは、トロイの木馬ウイルス、マルウェア、ランサムウェア、なりすまし攻撃、ソーシャルエンジニアリング攻撃など、あらゆるサイバー脅威から組織を保護するのに役立ちます。これは、マルウェア・ウィルスの作成者などのサイバー犯罪者の思考になることで実現します。

サイバーキルチェーンを適切に活用し、理解することで、潜在的な攻撃者がどのようにシステムに侵入するかを把握できるだけでなく、実施すべき最適なセキュリティ対策や最も効果的なセキュリティ対策を見出すことができるようになるのです。

例えば、サイバーキルチェーンをモデル化し、攻撃者がフィッシングメールを通じてシステムに侵入しようとする可能性が最も高いと判断した場合、最適な防御策は以下のような組み合わせになると考えられます。

- より高度なファイアウォールの使用

- 従業員が知らない電子メールを開かないようにするための教育

- 電子メールのパスワードを頻繁に交換するよう従業員に義務付ける

- などです。

この方法は、リモートアクセスウイルス、スクリプト、サービス拒否攻撃など、あらゆる潜在的な脅威に対して適用することができます。

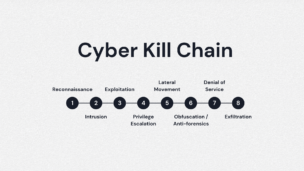

サイバーキルチェーンプロセスの8つの段階

サイバーキルチェーンは8つの主要な段階から構成されていますが、ロッキード・マーチンのオリジナルのサイバーキルチェーンは7段階だけでした。ここでは、各段階の内訳を一つずつ説明します。

- 第1段階:偵察。この段階では、サイバー犯罪者はターゲットに関するデータと情報を収集し、攻撃の準備をします。例えば、攻撃者は、電子メールアドレス、パスワード、IPアドレスなどを収集することがあります。また、より高度な攻撃者は、ファイアウォールをスキャンし、サイバー・セキュリティ・ソフトウェアのような侵入防止システムを特定しようとする場合もあります。

- 第2段階:武器化。この段階では、犯罪者は攻撃方法や経路を作成します。これは基本的に、ターゲット・システムに侵入するためのウイルスや方法を選択することです。攻撃者は、マルウェア、ランサムウェア、別のウイルスやワーム、あるいはフィッシング詐欺を利用して、標的システムにアクセスする可能性があります。この段階では、サイバー犯罪者は、元の侵入口が閉じられた場合、システムへのアクセスを継続的に享受するための「バックドア」を設定することも可能です。

- 第3段階:デリバリー。このデリバリー段階では、サイバー犯罪者は攻撃を開始します。例えば、マルウェアを選択した場合、標的のシステムにアクセスするために、電子メールなどの媒体を介してマルウェアウィルスを送信します。この段階では、攻撃用ウイルスに、保守技術者を装うなどのソーシャル・エンジニアリング技術を組み合わせることもあります。

- 第4段階:エクスプロイト。この段階では、機密データの窃取、権限の昇格などを目的として、悪意のあるコードやウイルスが標的システム内で実行されます。

- 第5段階:インストール。この段階では、マルウェアウイルスやランサムウェアウイルスなどの攻撃用ウイルスが被害者のシステムにインストールされます。これにより通常、攻撃者はターゲットのネットワークやシステムの制御権を獲得し、操作を開始します。

- 第6段階: コマンド・アンド・コントロール(C2)。 コマンド・アンド・コントロールの段階では、攻撃者は、デバイスやターゲット・ネットワークの制御を引き継ぐために、マルウェアやその他の悪質なコードを使用します。攻撃者は、中核的な目標に着手するか、ネットワーク全体を横方向に移動し、同じネットワークに接続されている他の端末、コンピュータ、NAS等のIoT機器に拡大することがあります。

- 第7段階:目標に対する行動。最後の段階では、攻撃者は、破壊、データ窃盗、流出、暗号化、脅迫など、意図する目標を実行に移し始めます。

- 第8段階:マネタイズ。この追加となる段階は、ロッキード・マーチンのオリジナルのサイバー・キルチェーンには含まれていません。しかし、現代の脅威分析では重要なフェーズと見なされることが多い段階です。この段階では、サイバー犯罪者は攻撃から収入を得ようとします。例えば、標的のネットワークにウイルスを配信した後に、ビットコインで身代金の支払いを要求するような場合です。

サイバーキルチェーンの仕組み

サイバーキルチェーンは、サイバーセキュリティチームや個人が、サイバー犯罪者の手法や考え方をよりよく理解できるようにするために機能します。上記の段階別内訳では、サイバーセキュリティチームまたは個人は、潜在的なサイバー犯罪者がターゲットシステムをどのように攻撃するかを視覚化することができます。

サイバー犯罪者がどのようにシステムを攻撃するかを理解すれば、最も簡単な、あるいは最も脆弱な侵入口を保護するように設計された防御を構築することができます。

サイバーキルチェーンを効果的に活用する方法とは?

サイバーキルチェーンを理解することは、もう一つの手段に過ぎません。サイバーキルチェーンを理解することと、それを効果的に活用し実践することは別の話です。

サイバーキルチェーンを効果的に利用することは、各段階を検討し、最も効果的な方法によって異なる制御やセキュリティの層を導入することを意味します。一般に、サイバーキルチェーンを用いてサイバー犯罪者を理解する場合、6種類の異なるセキュリティ制御を使用します。

- 検知:セキュリティ・チームがシステムや組織への侵入の試みを検知・判断しようとする。

- 拒否:セキュリティ・チームやソフトウェアが攻撃を阻止する。

- 妨害:攻撃者が行うデータ通信にセキュリティチームが介入し、攻撃を阻止する。

- 劣化:セキュリティ対策により、サイバーセキュリティ攻撃の有効性を制限し、悪影響を最小限に抑える。

- 欺瞞:セキュリティ対策が攻撃者に誤った情報を与えたり、誤った端末に誘導したりすることで攻撃者を欺くこと。

- 封じ込め:セキュリティ対策によって攻撃の範囲を限定し、組織全体に大きな損害を与えないようにする。

サイバー攻撃の段階によっては、異なる対策がより効果的な場合があります。

例えば、犯罪者がサイバーキルチェーンの偵察段階にある場合、最適な解毒剤やセキュリティ対策は「検知と拒否」です。検知は、脅威情報提供を依頼している監視サービス会社やネットワーク侵入検知システムによって行われるかもしれません。また、セキュリティ・チームは、組織の全従業員を対象とした情報共有ポリシーを導入したり、非常に厳格なファイアウォールのアクセス制御リストを使用するなどして、拒否を実践することもできます。

犯罪者がサイバーキルチェーンの別の段階にいる場合はどうでしょうか。例えば、犯人が「納品」の段階にいるとします。この場合、セキュリティ・チームは、マルウェアウイルスがそもそも配信されないようにするために、エンドポイント・マルウェア保護による検知を行うかもしれません。あるいは、管理者の変更、プロキシ・フィルタの使用、ホスト・ベースの侵入防止システムの使用などによる拒否を行うかもしれません。

いずれにせよ、サイバー・キルチェーンによって、サイバー・セキュリティ・チームは、何が起きているか(あるいは起きようとしているか)に基づき、最適なセキュリティ・アプローチや対策を選択することができるようになります。

サイバーキルチェーンによるメリット

サイバーキルチェーンは、組織と個人にとって非常に有益なものです。

適切に活用することで、サイバーセキュリティチームやソフトウェアの価値を向上させ、サイバー攻撃の効果を最小化することができます。さらに、より費用対効果の高いソフトウェアやセキュリティ・ツールを実現することも可能です。例えば、高価ではありますが包括的なサイバーセキュリティ・ソフトウェア統合製品は、適切に使用することで初めて効果を発揮します。サイバーキルチェーンフレームワークは、まさにそれを支援することができるのです。

さらに、サイバーキルチェーンフレームワークは、サイバーセキュリティ全般に関する初心者のための効果的な教育ツールとしても機能します。つまり、サイバーキルチェーンは、サイバーセキュリティ違反がどのように発生し、サイバー攻撃が組織にどのような影響を及ぼす可能性が高いかを初心者に教えるのに役立つのです。このため、サイバーキルチェーンは、サイバーセキュリティを学ぶ学生や職員に最も早く教えられるフレームワークの1つとなっていることが多くなっています。

サイバーキルチェーンとMITRE ATT&CKフレームワークの違い

サイバーキルチェーンとMITREのATT&CKフレームワークはどちらも有用なものです。そして両者のアプローチには、いくつかの核心的な違いがあります。

どちらも、サイバー・セキュリティ・チームが敵を理解し、サイバー攻撃を予測するために使用したフレームワークです。しかし、サイバーキルチェーンフレームワークがサイバー脅威を高度な視点から見ており、7~8の明確な段階があるのに対し、MITRE ATT&CKフレームワークは、特定のサイバー攻撃に関する詳細な詳細を含むより深い知識を組み込んでいます。

基本的にサイバーキルチェーンでは、すべてのサイバー攻撃は、その目的を達成するために、特定の類似した一連の攻撃戦術やステップを踏むと想定しています。これに対して、MITRE ATT&CKフレームワークは、より包括的な知識ベースで、環境固有のMITRE ATT&CKサイバーセキュリティ情報を戦術や技術の階層とともに使用し、セキュリティ担当者が特定の攻撃/ウイルスのタイプをより的確に予測して保護できるようにします。

どちらのアプローチも組織にとって有益であり、目の前の課題に応じて両方導入することも可能です。サイバーキルチェーンは、シンプルでサイバー攻撃プロセスの基礎的な理解を提供するため、初心者にも適しています。

MITRE ATT&CKは、もう少し包括的で、経験豊富なサイバーセキュリティアナリストやチームに向いています。このように、MITRE ATT&CKは、脅威ハンターや「レッドチーマー(敵役)」、そしてネットワーク設計者や管理者のように新しいセキュリティ対策やポリシーを設計し実装する人たちにとって、より有用なものとなっています。

総括

このように、サイバーキルチェーンは、組織がサイバー攻撃の段階を追跡し、脆弱性を事前に特定し、サイバーセキュリティの取り組みを支援するための重要かつ適応性の高いフレームワークです。これは、最新のサイバーセキュリティ技術とシステムの不可欠な部分であり、今日からあなたのビジネスで活用する必要があります。

PC Maticのような革新的な最新エンドポイント保護技術は、サイバーキルチェーンにおける様々な段階を達成するのに役立ちます。例えば、PC Matic Proは、プロアクティブなセキュリティと、端末内の全プロセス稼働管理やリモート管理サービスを提供し、サイバー脅威の先手を打ち、阻止することを支援します。詳細については、今すぐお問い合わせください。

原文:2023/01/13 「What is the Cyber Kill Chain?」 Nick Buikema(PC Matic社員)