どの組織にも、高品質で迅速なサイバーセキュリティが必要です。しかし、優れたサイバーセキュリティの実践と成果を達成・維持するためには、MITRE ATT&CKフレームワークのような綿密で包括的なセキュリティフレームワークを活用する必要があります。MITRE ATT&CK フレームワークの詳細、その主旨、およびセキュリティの成果を高めるため、そしてそれを活用する方法について解説します。

MITRE ATT&CKフレームワークの解説

MITRE ATT&CKフレームワークは、サイバー攻撃とサイバー犯罪の行動に関する包括的で詳細な知識ベースとその利用モデルです。サイバー犯罪者の攻撃やマルウェア攻撃の様々な攻撃フェーズを反映し、その攻撃手法が最も対象としやすいプラットフォームについても説明しています。

「MITRE ATT&CK」は、MITRE Adversarial Tactics, Techniques, and Common Knowledgeの略です。戦術や技術を抽象化し、個々のサイバー犯罪行為に対するフレームワークや分類法を提供するものです。

MITREのATT&CKフレームワークは、サイバーセキュリティ担当者がサイバー犯罪の手口や攻撃パターンをより理解するための最適なガイドとなります。サイバー攻撃が将来どのように発生するかを理解することで、サイバーセキュリティチームは、将来的にその攻撃をよりよく予測し、阻止することができます。

MITRE ATT&CKフレームワークまたは行動モデルは、3つの中核的な構成要素に分かれています。

- サイバー犯罪者が攻撃時に使用する短期的・戦術的な目標を示す一連の戦術。これらは、MITRE ATT&CKマトリックスの列です(詳細は後述をご覧ください)。

- サイバーセキュリティチームに、敵がどのように戦術的目標を達成するかを伝える一連の技術。MITRE ATT&CK マトリックスの各セルは後述のとおりです。

- サイバー犯罪者がさまざまなテクニックを使用する際のドキュメントとメタデータ。これにより、サイバーセキュリティチームは、特定のアプローチや技術がどの程度の頻度で使用されているかを知ることができます。

MITRE ATT&CKフレームワークを使用すれば、エンドポイントウイルス、マルウェアのサブテクニック、スピアフィッシング、その他あらゆる種類のデジタル脅威から組織を保護することができます。これは、あらゆるビジネスや製品のライフサイクルを通じて、被害軽減とサイバー脅威のインテリジェンスの重要な部分となります。

MITRE ATT&CKマトリクス

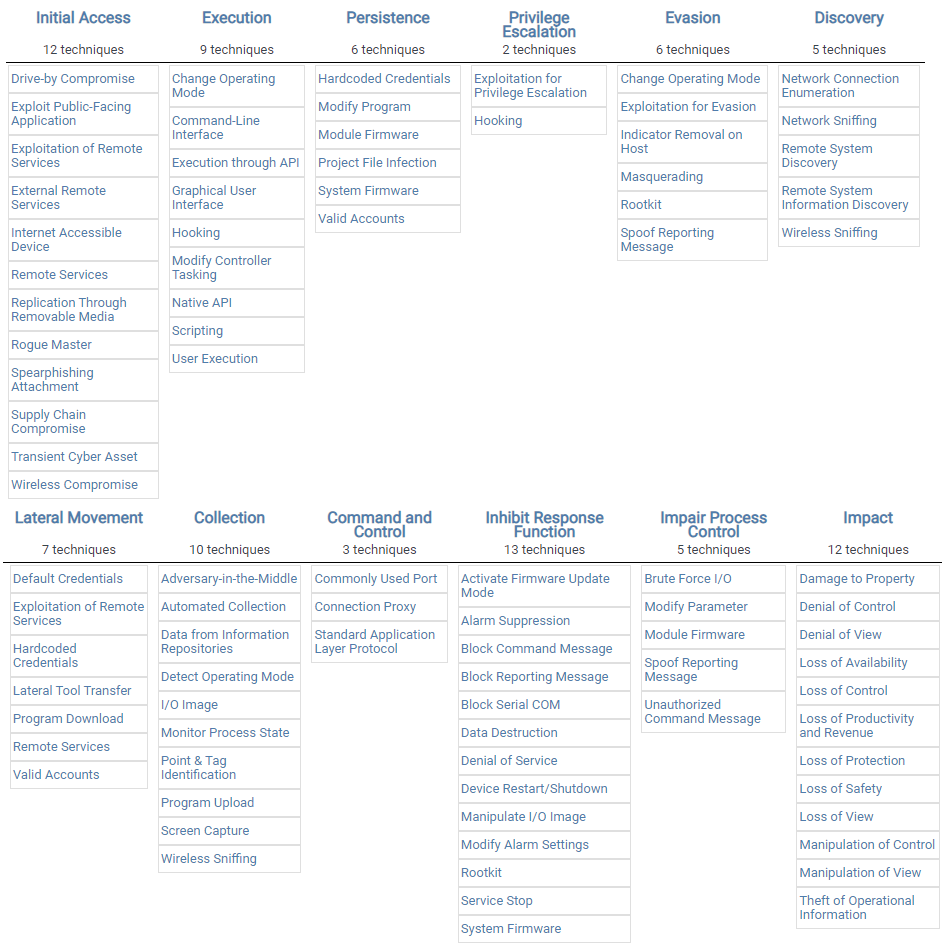

MITRE ATT&CK マトリックスは、サイバーセキュリティ担当者が敵対者の様々な行動や技術を理解するために読むことのできるチャートです。これは、情報をカタログ化し、様々な敵対グループを「キャンペーン」に関連付けるものです。より簡単に言うと、MITRE ATT&CKマトリックスは、サイバーセキュリティチームがどのように努力を向ける必要があるかをより良く理解できるように、異なる戦術と技術を互いに分類します。

MITRE ATT&CK マトリックスは、Microsoft Excel 文書のグラフに似た、列とセルからなるチャートです。最上段のセルには、デジタル敵対者が使用する可能性のあるMITRE ATT&CKの戦術が指示され、異なる列を表します。最初の行の下にあるセルの各列では、サイバーセキュリティ担当者が各戦術に割り当てられた異なる技術を見つけることができます。

MITRE ATT&CKの戦術とテクニック

MITRE ATT&CK フレームワークは、サイバー犯罪の戦術とテクニックの両方に分解しています。MITRE ATT&CKの戦術は、サイバー犯罪者が目標を追求するために実行する短期的な戦略や目的です。現在、フレームワークで認識されているMITRE ATT&CKの戦術は14種類あり、それらは以下の通りです。

- 偵察 (Reconnaissance):将来のサイバー犯罪の作戦を計画するための情報収集。

- リソース開発 (Resource development):サイバー犯罪者が作戦を支援するためのリソースを入手すること。例えば、敵対者は新しいマルウェアウイルスを作成することがあります。

- 初期アクセス (Initial access):敵対者がターゲット・ネットワークへの侵入を試みる期間。例えば、リモート・アクセス・ツールを実行したり、電子メールにマルウェア・ウイルスを埋め込んだりします。

- 実行 (Execution):犯人が悪意のあるコードを実行しようとします。

- 持続 (Persistence):敵対者は、設定を変更したり、サイバー・セキュリティ担当者の注意をそらしたりして、足場を固めようとします。

- 特権の拡大 (Privilege escalation):この手法では、敵対者は標的のネットワークでより高いレベルの権限を取得しようとします。低レベルの脆弱性を利用して、管理者などにアクセス権を昇格させることもあります。

- 防御回避 (Defense evasion):敵対者は、サイバーセキュリティの取り組みによって、標的システムから検出されたり、追い出されたりすることを避けようとします。例えば、マルウェアウィルスを隠すために信頼されたプロセスを使用することがあります。

- クレデンシャルアクセス (Credential access):敵対者は、アクセス権の昇格やその他の目的のためにアカウント名やパスワードを盗みます。このためにキーロガーなどのツールを使用することもあります。

- 発見 (Discovery):このフェーズでは、敵対者は標的の環境を把握し、制御できるもの、損害を与えられるものを判断しようとします。

- 横方向への移動 (Lateral movement):このフェーズでは、サイバー犯罪者はターゲット環境内を移動し、自由に移動するために正当な、または改ざんされたクレデンシャルを使用します。

- 収集 (Collection):この段階では、敵対者は目的に応じてデータを収集します。例えば、標的の顧客データやクラウドストレージを高値で売りたい場合、それを収集することがあります。

- コマンド・アンド・コントロール (Command and control):敵対者が侵害されたシステムと通信し、それらを制御します。

- 流出 (Exfiltration):敵対者がデータを盗み出し、別のクラウドアカウントまたは端末に転送します。

- インパクト (Impact.):最後の段階では、敵対者はシステムやデータの破壊(ランサムウェアによる暗号化など)、システムの操作、データ転送の中断など、最終的かつインパクトのあるアクションを実行します。

要約すると、一般的なサイバー攻撃で認識されるMITRE ATT&CKの戦術は14種類に分かれます。しかし、MITRE ATT&CKマトリックスの各戦術には、敵対者のテクニックが存在します。

MITRE ATT&CKのテクニックは、敵対者が行う活動をより具体的に記述しています。例えば、MITRE ATT&CKマトリックスの「実行」欄や戦術には、サイバーセキュリティ担当者は以下のような潜在的なテクニックを見つけることができます。

- 動的なデータ交換

- LSASSドライバ

- Mshta

- PowerShell

- API を介した実行

- グラフィカル・ユーザー・インターフェース

技術とは、敵対者がどのように戦術や目的を達成するかをサイバーセキュリティ担当者に伝えるものです。例えば、ウイルスを実行するために、サイバー犯罪者はグラフィカル・ユーザー・インターフェース(GUI)をマルウェアのインジェクションポイントとして使用するかもしれません。

MITREのATT&CKマトリックスは非常に包括的で、すべての手法に、その手法に関連する可能性のあるシステムやプラットフォームと同様、詳細な説明が記載されています。更に、MITRE ATT&CKマトリクスは、どの敵対グループ(サイバー犯罪組織や既知のハッカーなど)が特定の戦術を使用しているかを示しています。これは、サイバーセキュリティ担当者が攻撃者を特定し、より良い防御策を即座に策定するのに役立ちます。

MITRE ATT&CKフレームワークの3つの反復作業

MITRE ATT&CKフレームワークの最新版では、3つの反復作業またはバージョンのマトリックスがあり、組織はそのニーズに最も適したものを使用することができます。これらの反復は次のとおりです。

- MITRE ATT&CK for Enterprise(エンタープライズ向けMITRE ATT&CK)。このマトリックスは、従来のエンタープライズレベルの Windows、Mac、Linux、およびクラウド環境における敵対的な挙動に重点を置いています。

- MITRE ATT&CK for Mobile:モバイル向け。このマトリックスは、iOSおよびAndroidデバイスのモバイルOSにおける敵対的な振る舞いに重点を置いています。

- MITRE ATT&CK for ICS(ICS向けMITRE ATT&CK)。このマトリックスは、ICS ネットワーク内で操作する場合の敵対的な振る舞いに重点を置いています。

これらのマトリックスのおかげで、サイバーセキュリティチームは、自分たちの組織に合った最適なマトリックスを選択することができます。例えば、企業レベルのビジネスでは、データ漏洩などの企業レベルの攻撃から身を守るために、MITRE ATT&CK for Enterprise マトリックスを使用することができます。一方、モバイル開発者のサイバーセキュリティチームは、MITRE ATT&CK for Mobile マトリックスを利用するとより効果的かもしれません。

MITRE ATT&CK フレームワークの沿革

MITREは、連邦政府にエンジニアリングと技術的アドバイスを提供する非営利のサイバーセキュリティ組織です。MITRE ATT&CKフレームワークは、もともと2013年の研究プロジェクトで、一般的なサイバーセキュリティ攻撃に関するデータを収集することを目的に開発されました。

そして2015年にMITRE ATT&CKフレームワークは無料で一般公開されました。そのため、あらゆる規模の組織が、セキュリティチームがサイバー攻撃からデータをよりよく保護するために活用することができます。

MITRE ATT&CKフレームワークの目的は、「侵害後」のデジタル脅威の検知を改善することでした。つまり、研究者は、マルウェア攻撃やフィッシング攻撃のような最新のデジタル脅威に対して、サイバーセキュリティチームがより良い結果を出せるよう支援したいと考えたのです。

当初、MITRE ATT&CKフレームワークは、Windowsエンタープライズ・システムに対する脅威のみに焦点を合わせていました。現在では、Linux、macOS、ICS、モバイルOSに対する防御策や包括的なアドバイスも含まれています。

ロッキード・マーチンが開発したサイバー・キルチェーンは、MITRE ATT&CKフレームワークと似ています。しかし、MITRE ATT&CKフレームワークは、実際の観察に基づいて脅威者が使用する特定のテクニックを特定しているため、多くの場合、MITRE ATT&CKフレームワークの方が優れています。

MITRE ATT&CKマトリクス/フレームワークの使用方法

MITRE ATT&CKフレームワークは、非常に詳細かつ包括的であるため、ハッカーがあらゆる組織に対して用いる技術や行動を理解するための正当な権威として広く利用されています。つまり、曖昧さを排除し、一般的な戦術を段階的に分解しているため、サイバーセキュリティ担当者にとって貴重な教育ツールとなっています。

そして、MITRE ATT&CKフレームワークとマトリックスは、特定のユースケースに使用することもできます。ここでは、MITRE ATT&CKの使用例についてご紹介します。

1.検出の優先順位付け

サイバーセキュリティチームに多くの人的リソースがあったとしても、すべての潜在的なデジタルベクターを等しく防御することはできません。MITRE ATT&CKフレームワークを使用することで、チームはサイバー脅威の検出努力をより直接的に集中させることができます。

例えば、MITRE ATT&CK マトリックスにより、脅威のほとんどがフィッシングメールであることが分かれば、その分野でのサイバーセキュリティの取り組みを優先させることができます。あるいは、MITRE ATT&CKマトリクスを使用して、業界で一般的なハッカーまたは攻撃者グループが使用する技術に基づいて、特定の関連する検出の優先順位を決定することができます。

つまり、検出に優先順位をつけることで、MITRE ATT&CKフレームワークは、サイバーセキュリティチームが常に限られたリソースを最大限に活用することを可能にします。

2.防御を評価する

さらに、MITRE ATT&CKフレームワークを使用すると、現在の防御を評価し、サイバーセキュリティを改善する方法を見出すことができます。例えば、ある分野では検知の深さに自信があっても、他の分野では自信がないということもあるでしょう。

MITRE ATT&CK フレームワークを使用して、組織に共通する脅威または優先度の高い脅威を定義することができます。そして、これらの脅威に対する現在の防御策を検討し、必要であれば改善することができます。このマトリックスは、レッドチーム活動の範囲を定義するのに役立ち、テスト中またはテスト後にスコアカードとして使用できるため、レッドチーム活動(敵を模倣)には特に有効です。

3.攻撃者グループの追跡

MITRE ATT&CK フレームワークを使用して、異なる攻撃者グループを追跡することができます。例えば、あなたの業界にとって脅威となることが知られている特定の敵対者や犯罪グループを優先的に追跡したい場合、MITRE ATT&CKフレームワークを使用してそれを実行することができます。

MITRE ATT&CKフレームワークは固定的なものではないので、それは二重の意味で真実です。MITREは、新しい脅威が出現し、より一般的になるにつれて、常にフレームワークを進化させています。このため、MITRE ATT&CKを時々再確認することで、様々なハッカー集団の手法がどのように変化し、最新のサイバーセキュリティに適応していくかを理解することができます。

MITRE ATT&CK Mappingとは?

MITRE ATT&CK マッピングは、世界中の様々なハッカーのテクニックや戦術を追跡する科学的知見の場です。組織はどのハッカー集団が自社の業務にとって最も脅威となる可能性が高いかを理解することができます。そして、その情報を使って、セキュリティ対策の方向性をより明確にすることができます。

サイバーセキュリティチームは、MITRE ATT&CK のさまざまな戦術やテクニックをマッピングして、世界のサイバーセキュリティ状況の推移を確認することができます。この可視化は、広範でグローバルな傾向を理解するために特に役立ちます。

MITRE ATT&CK Frameworkのデータはどこから来ているのか?

MITRE ATT&CKフレームワークは、一般に公開されている脅威情報およびインシデント報告をデータ化しています。言い換えれば、あらゆる種類の組織やサイバーセキュリティ企業が、MITREがそのマトリックスを最新かつ全産業に適したものに保つために使用する重要なデータを提供しているのです。

更に、MITRE ATT&CKフレームワークは、脅威ハンターやサイバーセキュリティアナリストが提供する新しい研究技術から多くのデータを取得しています。これらの専門家の多くは、悪質な行為者やハッカーがどのように行動するかを理解するためにMITRE ATT&CKのフレームワークを使用しています。

このように、MITRE ATT&CKフレームワークは、サイバーセキュリティコミュニティ全体と共生関係にあります。

総括

MITRE ATT&CKフレームワークは、サイバーセキュリティチームや専門家がサイバー犯罪者をより理解し、潜在的な攻撃を予測するのに役立つ、詳細かつ有用な知識ベースとサイバー敵対者の行動モデルです。MITRE ATT&CKの戦術とテクニックを賢く利用することで、セキュリティ担当者は攻めと守りのサイバーセキュリティアクションを実行し、より大きな成果を上げることができます。

それは、PC Maticのセキュリティソフトウェアソリューションを使用する上でも重要なことです。PC Matic ProとMSPの両方が、MITRE ATT&CKフレームワークの情報とアプローチの恩恵にあずかることができます。私たちのセキュリティソリューションが、お客様のビジネスに今後何年にもわたって最大限のサイバーセキュリティを提供するために、どのように役立つか、今すぐお問い合わせください。

出典: Nick Buikema (PC Matic社員) 2023/1/6 Understanding the MITRE ATT&CK Framework