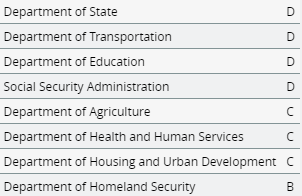

8つの連邦政府機関のデジタルインフラの状態をサイバーセキュリティ監査で評価したところ、4つの機関がほぼ不合格であることが確認されました。これが初めてのサイバーセキュリティ監査であったならば、そのスコアはそれほど憂慮すべきものではなかったかもしれないですが、2018年にも同様の監査が行われ、同じサイバーセキュリティリスクの多くが露呈しました。2018年から何も変わっていなかったのです。

サイバーセキュリティの監査結果

Ars Technicaが報じたスコアは、2018年の監査との比較ではありませんが、少なくとも4つの機関ではほとんど進歩していないことが分かります。今回の監査では、多くの省庁がサポートの終了したレガシーのマイクロソフトOSを使用していることが確認されました。つまり、Windows 10を使用していないということです。Windows 10を使用しておらず、他のバージョンのWindows OS(XP、Vista、7、8)はすべてサポートされていません。さらに、監査の結果、従業員が退職したり、解雇されたりした後も、何千ものアカウントが150日以上にわたって有効であることが判明しました。

今後の課題

監査人は、より良いスコアを獲得し、ベストプラクティスへの準拠レベルを向上させるために、各機関に次のステップを提示したことは確かです。しかし、2018年にも同じ、あるいは非常に似た提言がなされたと考えることもできます。PC Maticの創設者兼CEOであるロブ・チェンは次のように述べています。

「アメリカ政府は、最近発生した注目の攻撃の責任者を見つけることに重きを置いています。代わりに、攻撃のリスクを減らすために、連邦機関内のセキュリティホールを塞ぐことに注力することを提案しています。今回の監査では、古いOSや不正なアクセスなどのセキュリティホールがあることが明確に報告されています。さらに深く掘り下げれば、サイバーセキュリティソフトウェアにも穴があると確信しています。脅威を減らすためには、これらの穴を塞ぐことが不可欠です」と述べています。

穴を塞ぐ

これらの穴を塞ぐためには、連邦政府機関は、OSを最新のWindows 10にアップデートする必要があります。また、古くなったサードパーティ製のアプリケーションも同様にアップデートする必要があります。さらに、組織が適切な雇用終了ポリシーに従うことも重要です。これには、以下が含まれますが、これらに限定されません。

- 従業員の建物へのアクセスを停止する

- 会社のネットワークへのアクセスを停止する

- VPN

- RDPアクセス

- 電子メールアカウント

- ソーシャルメディア

従業員のアクセス権をネットワークから削除することは、適切な記録が残されていれば、比較的簡単です。各従業員について、その人が何にアクセスしているかを示す文書が必要です。これにより、アクセス権の削除プロセスを迅速に行うことができます。また、電子メールへのアクセスが解除された場合、その電子メールは個人の上司に転送されるべきである。従業員が退職した後に道端に落ちている連絡事項を最小限に抑えることができます。

さらに、サイバーセキュリティ・ソリューションに関しては、信頼できるアプリケーションのみをネットワーク内で実行できるようにすることも同様に重要である。連邦政府機関は、自らのアドバイスに従って、既存のサイバーセキュリティスタックにアプリケーションホワイトリストのレイヤーを実装することで、これを実現することができます。

民間企業や公的機関が直面している最近の脅威を考えると、これらの組織が今回の監査のアドバイスに従うことは不可欠です。サイバー脅威は拡大しています。ネットワークに侵入するのは、もはや小さなウイルスではありません。データ漏洩、ランサムウェア、そして場合によってはその2つが組み合わさったものもあります。アメリカ政府は、攻撃の発生源を突き止めるのではなく、セキュリティホールを塞ぐためにもっと努力しなければなりません。

国の機密と国民のデータを守るためには、それが必須なのです。