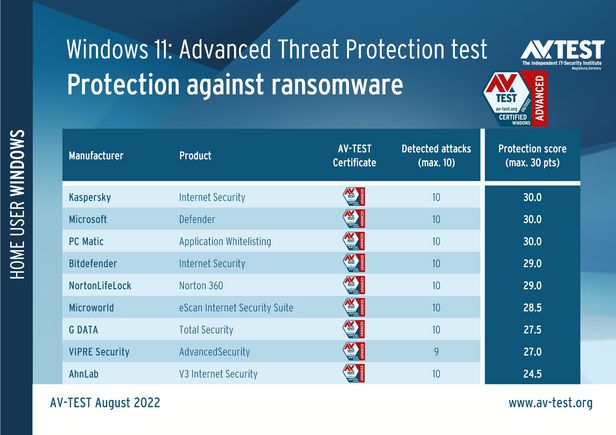

2023年1月20日付けで、MITRE ATT&CKに最近掲載された10個のランサムウェアシナリオによるWindows 11上での随意試験がAV-TESTによって実施され、9社の9製品が挑みました。

参加企業: AhnLab, Bitdefender, G DATA, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic and VIPRE Security.

今回 AV-TESTでは、最近攻撃用に利用されているランサムウェアとその攻撃手法である既知のSysWhispers、Reflective DLL Injection、Reflective DLL Loadingによる10の攻撃シナリオを活用し、Windows 11上で企業ユーザーおよび個人利用者向けのセキュリティソフトを攻撃し試験を実施しました。

その過程で、個々の攻撃ステップをMITRE ATT&CKフレームワークにより分析し、レポート化を行いました。攻撃の詳細なマップを作成し、各社のセキュリティ製品がどのように反応するかを示すことができます。調査を含むこの包括的なテストは、一連の標的型攻撃試験に属し、サイバーセキュリティ製品の性能に関する主要な洞察を提供します。

今回の試験における特別な調査結果および洞察を、Windows 11 の下で初めて発表します。これは、AV-TESTが年に6回実施している昔からの定期試験保を補完し、ソリューションが提供する保護機能の評価を総合評価するものです。

Windows 11のコンシューマー向けセキュリティパッケージ9製品を評価した結果、確かに良い結果も多くありましたが、残念な結果もありました。10のシナリオのすべてにおいて、カスペルスキー、Microsoft Defender、PC Maticのパッケージは、完璧に検出し、らなる攻撃のステップをすべてブロックしています。この結果、30点満点を獲得しました。

プロアクティブ型であるPC Maticは善良と判定済以外のファイルは実行がロックされており、防御できて当然ですが、今回の随意試験はMITRE ATT&CKにて既に公開されている攻撃手法を再現したものであるため、PC Matic以外の8社のブラックリスト方式セキュリティ製品においても、既知であるマルウェア検体及び、MITRE ATT&CKにより攻撃手法(シナリオ)も既公開であるため、原則として100%阻止されるべき試験内容になります。

今回この試験では、サイバーギャングやAPTグループが現在使用している3種類の攻撃手法からなる10のシナリオを各製品にて試験しています。

SysWhispers: この攻撃手法は、セキュリティソリューションやEDRによる検知を逃れるための技術的に洗練されたアプローチです。この手法を用いた人気のマルウェアは、例えば、BluStealer Loaderなどです。

リフレクティブDLLインジェクション: この手法では、悪意のあるコードが信頼できるコードの一部として実行され、それによって、マルウェアを含むDLLをロードして起動するように、正規のプロセスを操作します。注目すべきは、その特徴です。この攻撃はファイルレスで、つまり、正規のプロセスのメモリに直接書き込まれます。つまり、検出されるべきファイルが存在しないのです。この手法は、Netwalker Fileless Ransomware などで使用されています。現在、この攻撃手法を模倣し続ける攻撃者が多数存在します。

リフレクティブDLLローディング: この攻撃手法では、正規のプロセスを追加する必要がなく、マルウェアと暗号化されたペイロードを読み込み、メモリ内でそれらを展開するだけなので、攻撃の検出が極めて困難です。この攻撃方法を利用するマルウェアには、SilverTerrierグループが使用したLokiBotがあります。

これらの技術はいずれも、多くの種類のマルウェアを潜伏させたり、攻撃の手段として直接利用することができます。また、より効果的に手順を追うことができるよう、10のシナリオに対する説明も適宜拡充しています。また、MITRE ATT&CKの「Techniques」コードを一貫して掲載し、攻撃の個々のステップをトレースできるようにしました。これは、セキュリティソリューションが対応した、あるいは対応しなかったステップを特定するのにも役立ちます。さらに、実際の攻撃の技術的な説明と、展開された攻撃手法も含まれています。このテストでは、SysWhispers、Reflective DLL Injection、Reflective DLL Loadingの3つの技術について、非常に詳細に説明されています。

原文:AV-TEST:Test and Study: Do Security Solutions stop Current Ransomware under Windows 11?

AV-TESTの随意試験は、昔ながらの定期試験に参加しているセキュリティ製品の企業に対し、試験内容を事前に開示したうえで、試験内容に対して製品に自信がある企業が別途参加費を支払い参加します。このため、定期試験よりも参加企業は少なくなっていますが、随意試験に参加した企業の製品は、参加していない企業の製品よりも随意試験のシナリオに関し、防御力が高いことが推測されます。

AV=TESTは、定期試験、随意試験ともに未知のマルウェアによる試験ではなく、既出のマルウェア検体を利用して試験を行っているため、本来はすべてのセキュリティ製品が100%の防御を実現していなければいけない内容となります。

MITRE CVEにて公開された脆弱性(セキュリティホール)や、MITRE ATT&CKの攻撃シナリオを悪意ある組織も、セキュリティ関係者同様に情報として得ることがでるため、これらの情報を活用して即座にサイバー攻撃という形で悪用を開始します。

脆弱性情報を悪用する者よりも、セキュリティ製品は迅速にこれらに対処し、顧客が保護される仕組みを提供する必要があります。この実態に近い随意試験は保護能力を知るために意義のあるものです。

またランサムウェアで守られても、スケアウェアなどの「マルウェア感染を偽るスクリプト」(別名:テクニカルサポート詐欺)や、様々なブラウザー上の脅威への対処も別途必要です。PC Maticは、ブラウザー拡張機能でこれらをいち早く実装し、利用者を保護しています。