EMOTETがしばらく話題になっていたが、PC Maticマルウェア調査チームが入手した検体ではEMOTETは難読化された4つのファイルをC&Cサーバの指令に基づいてダウンロードし実行していることがわかった。

難読化が端末上で数秒以内にウイルス判定することは困難に

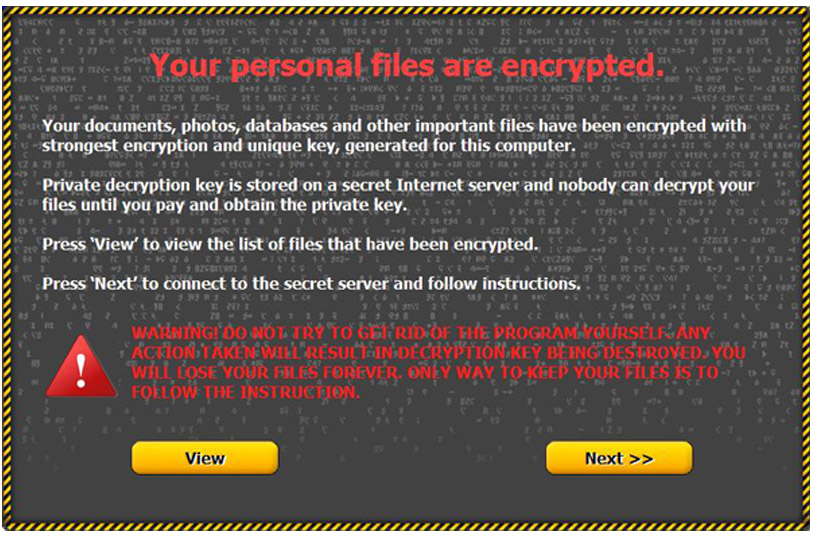

昨今のウイルスやランサムウェアの大半は難読化された実行ファイルをインターネット上からダウンロードし、実行するものが大半だ。難読化の技術は元々米国軍がシステムの分析をされづらいように開発した技術が始まりとなり、この技術はやがて民間でも用いられるようになってきた。チート行為に悩まされるオンラインゲームの大半はプログラム自体が難読化されていて、通信も共通鍵などを用いた特殊な方法を用いている。

難読化されたものは、セキュリティソフトが端末内で行う「コードスキャニング」でプログラム自体に怪しい記述がないか、過去に利用された悪質なコードが挿入されていないかを調査することが困難になる。

難読化されていても、CPUで理解し実行されるので、読むのが難しいものの、いくつかの難読化のパターンがあり、それらに対応することでコードスキャニングを実行することは可能だ。しかし、パソコンの端末内でこれを実行すると、数時間フリーズ状態になるほどの処理が必要で、クラウド上でクラスター化された環境で実行しない限り困難である。

ブラックリスト+ヒューリスティック方式のセキュリティソフトでは、端末内で数秒以内かつ、CPUを100%にすることなくウイルス判定をほぼリアルタイム処理しなければならないので、難読化されたウイルスやランサムウェアに関しては、未知の難読化アプリに関しては対処できないことは理解していただけることと思う。

ウイルスはセキュリティソフトの存在を確認し、即座な活動を回避するルーチンを実装

「仮想環境(sandbox)で実行していないか?」「procmon.exeが起動していないか?」などのチェックルーチンを装備し、難読化され、セキュリティソフトによる検知を回避させることもウイルス開発組織間の情報共有により増加傾向にあり、端末上でリアルタイム処理を行うことは、困難であることは容易に理解していただけることと思う。

これらの課題を解決するものとして、次世代型エンドポイント保護製品があり、端末で検知した世界中でまだ検知されたことのないMD5をもつアプリケーションをサーバーに伝送し、サーバの処理能力を用いて結果を端末に戻す方式だ。同じ次世代製品といっても、顧客に結果を数時間待たせる訳にはいかないので、数秒以内に一時的な判定結果を戻して即座に起動させるもの(Microsoft Endpoint)や、政府・軍で利用できる基準にまで徹底的に監査をした上でホワイトリストへ追加する製品(PC Matic PRO)など、各社でセキュリティに対する考え方は異なる。

最近では「エンドポイント保護(EPP)では、守れないのでEDRで犯人につながる情報を取得し、警察へ届け出る」という考え方も根付いてきているが、インターポールは国家が関与した犯罪に関しては裁くことができない。現在、強固なウイルスやランサムウェアの大半は国家が関与して作成され、機密情報を盗み、なおかつ敵国経済にダメージを与えることを目的に標的型攻撃を行っているため、「やられたら訴える」という考えは捨てたほうがいいだろう。

絶対に感染しないエンドポイント保護もある

絶対に強固で感染しないエンドポイント保護などないとたまにいわれる。しかし、OSがもつ汎用性をすべて標準で禁止したホワイトリスト方式であれば、「OSが機能をもっていない」ため、ウイルスやランサムウェアも活動を行うことができず、感染リスクは徹底的に排除することができる。ホワイトリスト方式でも、最新のグローバルホワイトリスト方式は、ブラックリスト方式と遜色のない使い勝手で情報システム部門の人たちの手を煩わせることはない。

そろそろもぐらたたき型が限界であることを、企業は認識し、政府・軍と同じセキュリティ基準を企業内でも導入すべき時がきている。